Attirer des prospects qualifiés avec Salesforce pour booster votre génération de leads

L'ère numérique n'a pas simplement bousculé la prospection commerciale, elle l'a métamorphosée. Salesforce, géant du CRM, s'impose désormais comme l'allié incontournable pour générer des leads. Mais saisir tout le potentiel de cette…

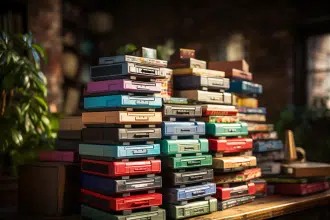

L’odyssée de la première console de jeux et son influence sur le gaming

En 1972, l'Odyssey marquait le début d'une révolution avec sa sortie en tant que première console de jeux vidéo de l'histoire. Conçue par Ralph Baer, elle a jeté les bases de l'industrie…

Pourquoi les campagnes en ligne automatisées transforment la stratégie des marketeurs

Programmer une campagne et la voir dérouler son ballet sans lever le petit doigt : ce n'est plus un rêve de science-fiction, mais la réalité quotidienne de milliers de professionnels du marketing…

Rédiger un article SEO efficace avec des astuces concrètes

Pour les spécialistes de la rédaction web, rédiger un article optimisé SEO peut être un casse-tête, voire une équation à double inconnue. Il ne suffit pas d'écrire un texte dans un bon…

Rendez vos textes irrésistibles grâce à l’écriture esthétique

On ne mesure pas la force d'un texte à la somme de ses informations, mais à la façon dont il se laisse habiter, ligne après ligne. L'écriture esthétique ne se contente pas…

Réussir sa formation bureautique avec des méthodes efficaces

Un e-mail qui clignote, une feuille de calcul en furie, et voilà que tout vacille : le curseur clignote, la respiration se bloque. Face…

Maîtriser facilement les outils de bureautique les plus courants

Un chiffre brut, sans fard : Microsoft a franchi le cap du milliard de dollars de chiffre d'affaires annuel dès sa première année de…

Sécurité des documents dans Adobe Experience Manager : protéger efficacement vos contenus

La gestion centralisée des droits d'accès donne l'illusion d'un rempart, mais rien n'est jamais totalement étanche. Même en verrouillant les autorisations, certains fichiers PDF…

Google drive s’impose-t-il comme l’outil de collaboration idéal en équipe ?

Dans la jungle des solutions de travail collaboratif, Google Drive ne cherche pas seulement à tirer son épingle du jeu : il change les…

Logiciels de traitement de texte : comparatif des meilleurs outils pour rédiger efficacement

La compatibilité entre fichiers reste un casse-tête fréquent, même parmi les solutions les plus populaires. Certains logiciels imposent leurs propres formats, d'autres misent sur…

L’odyssée de la première console de jeux et son influence sur le gaming

En 1972, l'Odyssey marquait le début d'une révolution avec sa sortie en tant que première console de jeux vidéo de l'histoire. Conçue par Ralph…

Identifier une console rétro et des jeux vidéo vintage authentiques

Un jeu vidéo vieux de vingt ans peut aujourd'hui susciter plus d'admiration qu'un blockbuster dernier cri. Saugrenu ? Pas tant que ça, si l'on…

Pourquoi les LED sans fil transforment votre éclairage au quotidien

Des câbles qui serpentent le long des murs, des prises électriques saturées, des contraintes d'aménagement qui brident la créativité… Voilà ce que les LED…

Corriger une localisation erronée sur Android : astuces et méthodes efficaces

Un smartphone Android qui se trompe de rue, de quartier, ou même de ville : voilà un scénario qui peut transformer une simple recherche…

Comment comparer-numerique.com se démarque des comparatifs high-tech classiques ?

Certains guides d'achat privilégient la quantité d'avis ou la notoriété des marques, au détriment des critères techniques réellement déterminants. Les algorithmes de classement favorisent…

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Découvrez des sujets liés à la vie familiale et aux relations. Retrouvez des articles sur l’éducation, la parentalité et le bien-être familial.

Recherche

Les immanquables